Tin tặc Triều Tiên nhắm vào người tìm việc trong lĩnh vực tiền điện tử tại Ấn Độ

Cisco Talos báo cáo rằng một nhóm hacker Bắc Triều Tiên có tên “Famous Chollima” đang tập trung tấn công vào các ứng viên xin việc trong ngành tiền mã hóa tại Ấn Độ. Nhóm này dường như không có liên kết trực tiếp với Lazarus.

Hiện tại, rất khó để xác định liệu những nỗ lực này chỉ là những vụ trộm nhỏ lẻ hay là bước chuẩn bị cho các cuộc tấn công lớn hơn. Những người tìm việc trong ngành tiền mã hóa nên cẩn trọng trong thời gian tới.

Các vụ hack tiền mã hóa của Triều Tiên tiếp tục diễn ra

Nhóm Lazarus của Bắc Triều Tiên có danh tiếng đáng gờm trong tội phạm tiền mã hóa, thực hiện vụ hack lớn nhất trong lịch sử ngành. Tuy nhiên, đây không phải là doanh nghiệp tội phạm Web3 duy nhất của quốc gia này, vì Bắc Triều Tiên có sự hiện diện lớn trong DeFi.

Cisco Talos đã xác định một số hoạt động tội phạm gần đây ở Ấn Độ đang tiếp cận theo cách khác để trộm tiền mã hóa:

Các báo cáo cho thấy Famous Chollima không phải là mới; nó đã hoạt động từ giữa năm 2024 hoặc sớm hơn. Trong một số vụ việc gần đây, các hacker Bắc Triều Tiên đã cố gắng xâm nhập vào các công ty tiền mã hóa như Kraken tại Mỹ bằng cách nộp đơn xin việc.

Famous Chollima đã làm ngược lại, lừa các ứng viên tiềm năng bằng các đơn xin việc giả mạo.

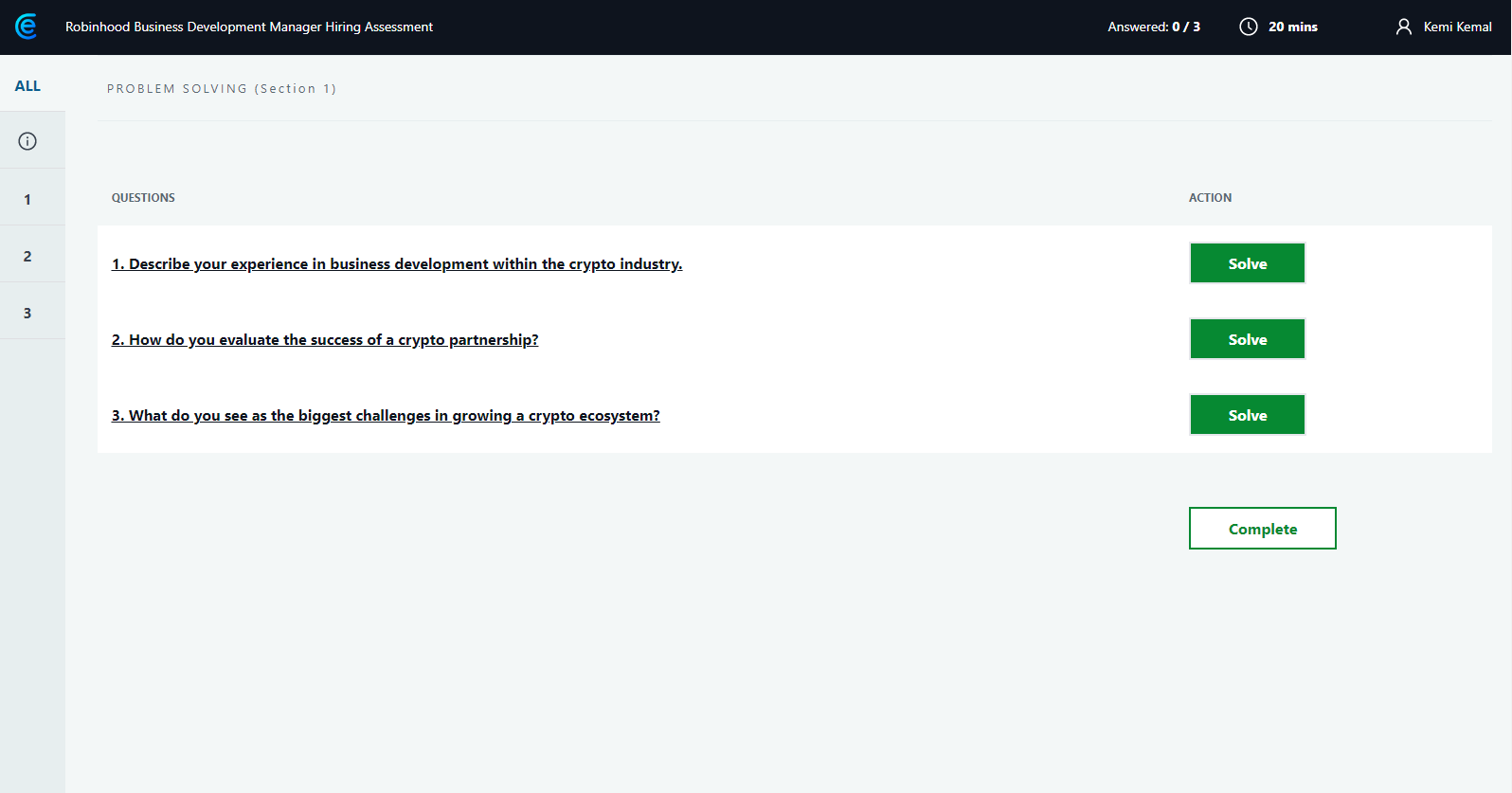

“Các chiến dịch này bao gồm… tạo ra các quảng cáo việc làm giả và các trang kiểm tra kỹ năng. Trong phần sau, người dùng được hướng dẫn sao chép và dán một dòng lệnh độc hại để cài đặt các driver cần thiết cho giai đoạn kiểm tra kỹ năng cuối cùng. [Người dùng bị ảnh hưởng] chủ yếu ở Ấn Độ,” công ty tuyên bố.

Bên cạnh danh tiếng đáng gờm của Lazarus, nỗ lực lừa đảo của Famous Chollima có vẻ vụng về hơn nhiều. Cisco tuyên bố rằng các đơn xin việc giả của nhóm này luôn bắt chước các công ty tiền mã hóa nổi tiếng.

Những mồi nhử này không sử dụng bất kỳ thương hiệu thực tế nào của các công ty thực, đặt ra những câu hỏi hầu như không liên quan đến các công việc được đề cập.

Ứng dụng Robinhood giả mạo được sử dụng trong các vụ hack. Nguồn: Cisco Talos

Ứng dụng Robinhood giả mạo được sử dụng trong các vụ hack. Nguồn: Cisco Talos

Nuốt mồi

Nạn nhân bị lừa qua các trang tuyển dụng giả mạo, đóng vai các công ty công nghệ hoặc tiền mã hóa nổi tiếng. Sau khi điền đơn xin việc, họ được mời tham gia phỏng vấn video.

Trong quá trình này, trang web yêu cầu họ chạy các lệnh dòng lệnh—được cho là để cài đặt driver video—nhưng thực tế là tải xuống và cài đặt phần mềm độc hại.

Khi đã cài đặt, PylangGhost cho phép kẻ tấn công kiểm soát hoàn toàn hệ thống của nạn nhân. Nó đánh cắp thông tin đăng nhập, dữ liệu trình duyệt và thông tin ví tiền mã hóa, nhắm vào hơn 80 tiện ích mở rộng phổ biến như MetaMask, Phantom và 1Password.

Gần đây, sau khi ngăn chặn một cuộc tấn công phần mềm độc hại, BitMEX tuyên bố rằng Lazarus sử dụng ít nhất hai đội: một đội kỹ năng thấp để ban đầu xâm nhập các giao thức bảo mật và một đội kỹ năng cao để thực hiện các vụ trộm sau đó. Có lẽ đây là một thực hành phổ biến trong cộng đồng hacker của Bắc Triều Tiên.

Thật không may, rất khó để đưa ra bất kỳ kết luận chắc chắn nào mà không suy đoán. Liệu Bắc Triều Tiên có muốn hack các ứng viên này để giả làm người tìm việc trong ngành tiền mã hóa tốt hơn không?

Người dùng nên cẩn trọng với các lời mời làm việc không mong muốn, tránh chạy các lệnh không rõ nguồn gốc và bảo vệ hệ thống của mình bằng bảo vệ điểm cuối, MFA và giám sát tiện ích mở rộng trình duyệt.

Luôn xác minh tính hợp pháp của các cổng tuyển dụng trước khi chia sẻ bất kỳ thông tin nhạy cảm nào.