Tin tặc Triều Tiên vũ khí hóa blockchain trong chiến dịch ‘EtherHiding’ mới

Một mối đe dọa mạng mới đang nổi lên từ Triều Tiên khi các tin tặc được nhà nước hậu thuẫn thử nghiệm nhúng mã độc trực tiếp vào các mạng blockchain.

Nhóm Tình báo Mối đe dọa của Google (GTIG) đã báo cáo vào ngày 17/10/2023 rằng kỹ thuật này, được gọi là EtherHiding, đánh dấu một bước tiến mới trong cách tin tặc ẩn giấu, phân phối và kiểm soát phần mềm độc hại trên các hệ thống phi tập trung.

EtherHiding là gì?

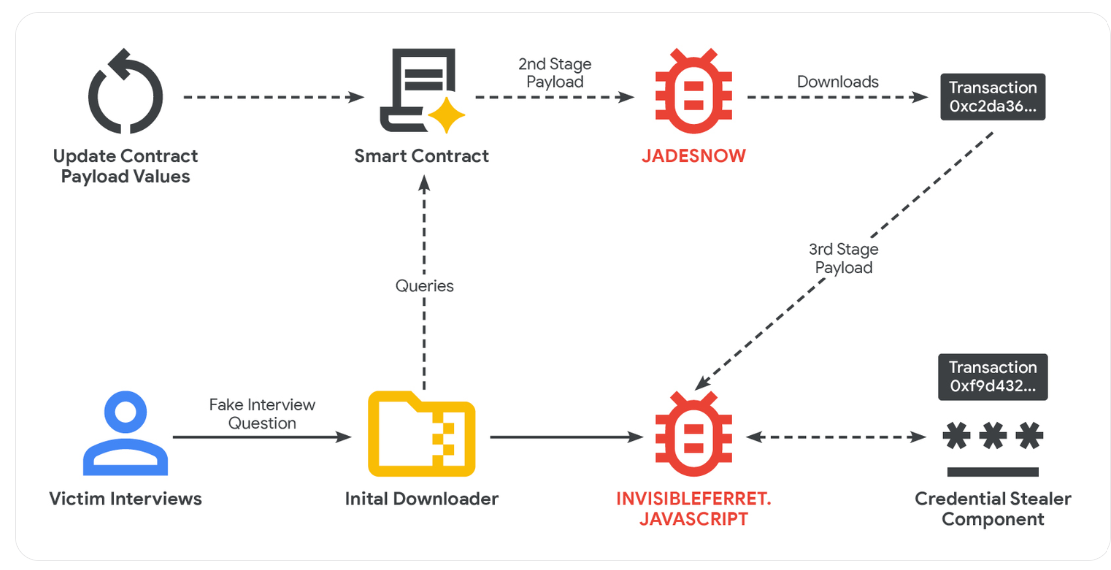

GTIG giải thích rằng EtherHiding cho phép kẻ tấn công vũ khí hóa các hợp đồng thông minh và các blockchain công khai như Ethereum và BNB Smart Chain bằng cách sử dụng chúng để lưu trữ các tải trọng độc hại.

Một khi mã được tải lên các sổ cái phi tập trung này, việc loại bỏ hoặc chặn nó gần như không thể do tính chất không thể thay đổi của chúng.

“Mặc dù hợp đồng thông minh cung cấp các cách sáng tạo để xây dựng ứng dụng phi tập trung, tính chất không thể thay đổi của chúng được tận dụng trong EtherHiding để lưu trữ và phục vụ mã độc theo cách không thể dễ dàng bị chặn,” GTIG viết.

Trong thực tế, các tin tặc xâm nhập vào các trang web WordPress hợp pháp, thường bằng cách khai thác các lỗ hổng chưa được vá hoặc thông tin đăng nhập bị đánh cắp.

Sau khi truy cập, họ chèn một vài dòng JavaScript—được gọi là “loader”—vào mã của trang web. Khi một người truy cập mở trang bị nhiễm, loader âm thầm kết nối với blockchain và lấy phần mềm độc hại từ máy chủ từ xa.

EtherHiding trên BNB Chain và Ethereum. Nguồn: Google Threat Intelligence Group

EtherHiding trên BNB Chain và Ethereum. Nguồn: Google Threat Intelligence Group

GTIG chỉ ra rằng cuộc tấn công này thường không để lại dấu vết giao dịch rõ ràng và yêu cầu ít hoặc không có phí vì nó diễn ra ngoài chuỗi. Điều này, về cơ bản, cho phép kẻ tấn công hoạt động mà không bị phát hiện.

Đáng chú ý, GTIG đã truy vết trường hợp đầu tiên của EtherHiding vào tháng 09/2023, khi nó xuất hiện trong một chiến dịch được gọi là CLEARFAKE, lừa người dùng bằng các thông báo cập nhật trình duyệt giả mạo.

Cách ngăn chặn cuộc tấn công

Các nhà nghiên cứu an ninh mạng cho biết chiến thuật này báo hiệu một sự thay đổi trong chiến lược kỹ thuật số của Triều Tiên từ việc chỉ đơn thuần là đánh cắp tiền điện tử sang sử dụng chính blockchain như một vũ khí tàng hình.

“EtherHiding đại diện cho một sự chuyển đổi hướng tới lưu trữ chống đạn thế hệ tiếp theo, nơi các tính năng vốn có của công nghệ blockchain được tái sử dụng cho mục đích xấu. Kỹ thuật này nhấn mạnh sự tiến hóa liên tục của các mối đe dọa mạng khi kẻ tấn công thích nghi và tận dụng công nghệ mới để có lợi cho mình,” GTIG tuyên bố.

John Scott-Railton, một nhà nghiên cứu cao cấp tại Citizen Lab, mô tả EtherHiding như một “thí nghiệm giai đoạn đầu.” Ông cảnh báo rằng việc kết hợp nó với tự động hóa dựa trên AI có thể làm cho các cuộc tấn công trong tương lai khó phát hiện hơn nhiều.

“Tôi dự đoán kẻ tấn công cũng sẽ thử nghiệm với việc tải trực tiếp các khai thác không cần nhấp chuột lên blockchain nhắm vào các hệ thống và ứng dụng xử lý blockchain… đặc biệt nếu chúng đôi khi được lưu trữ trên cùng hệ thống và mạng xử lý giao dịch / có ví,” ông bổ sung.

Hướng tấn công mới này có thể gây ra những hậu quả nghiêm trọng cho ngành công nghiệp tiền điện tử, đặc biệt khi các kẻ tấn công từ Triều Tiên hoạt động rất mạnh mẽ.

Dữ liệu từ TRM Labs cho thấy các nhóm liên quan đến Triều Tiên đã đánh cắp hơn 1.5 tỷ USD tài sản tiền điện tử chỉ trong năm nay. Các nhà điều tra tin rằng những khoản tiền này giúp tài trợ cho các chương trình quân sự của Bình Nhưỡng và nỗ lực né tránh các lệnh trừng phạt quốc tế.

Vì lý do này, GTIG khuyên người dùng tiền điện tử giảm thiểu rủi ro bằng cách chặn các tải xuống đáng ngờ và hạn chế các tập lệnh web không được phép. Nhóm cũng kêu gọi các nhà nghiên cứu bảo mật xác định và gắn nhãn mã độc nhúng trong các mạng blockchain.