Một phần mềm độc hại mới đang chiếm quyền máy tính để bí mật đào Monero (XMR)

Một botnet nguy hiểm có tên H2Miner đã tái xuất hiện. Nó chiếm quyền điều khiển máy tính để bí mật đào Monero (XMR) và trong một số trường hợp, triển khai ransomware.

Các nhà nghiên cứu an ninh mạng cho biết phần mềm độc hại này đã mở rộng kể từ khi xuất hiện lần đầu vào năm 2019. Phiên bản mới hiện nhắm mục tiêu vào các máy chủ Linux, máy tính để bàn Windows và các container đám mây.

Một loại virus âm thầm có thể đang sử dụng máy tính của bạn để đào tiền điện tử

Theo công ty an ninh mạng Fortinet, kẻ tấn công xâm nhập bằng cách khai thác các lỗ hổng phần mềm đã biết. Bao gồm Log4Shell và Apache ActiveMQ, mà nhiều hệ thống vẫn đang sử dụng.

Một khi đã vào bên trong, virus cài đặt một công cụ gọi là XMRig, một trình đào mã nguồn mở hợp pháp.

Nhưng thay vì xin phép, nó chạy ngầm, sử dụng sức mạnh xử lý của máy tính bạn để kiếm Monero cho hacker.

Hơn nữa, H2Miner sử dụng các script thông minh để vô hiệu hóa công cụ diệt virus. Nó cũng tiêu diệt các trình đào khác có thể đã chạy trên hệ thống.

Sau đó, nó xóa mọi dấu vết của hành động của mình. Trên Linux, nó cài đặt một cron job tải lại phần mềm độc hại mỗi 10 phút.

Trên Windows, nó thiết lập một tác vụ chạy ngầm mỗi 15 phút.

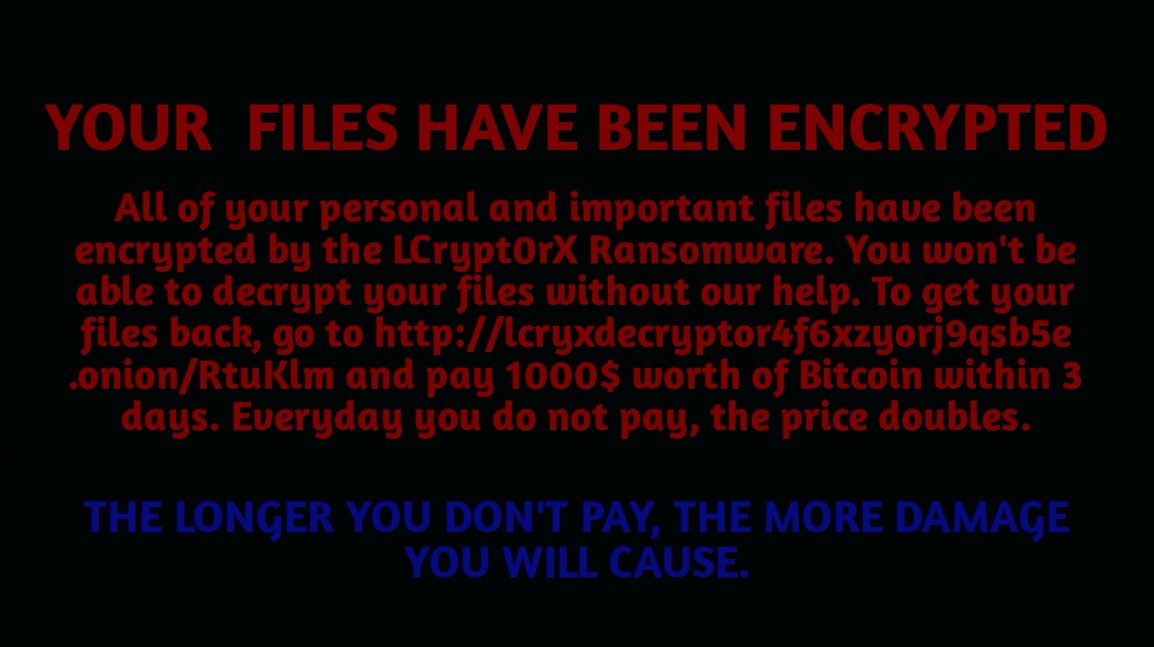

Thông điệp từ hacker sau khi chiếm quyền hệ thống người dùng. Nguồn: Fortinet

Thông điệp từ hacker sau khi chiếm quyền hệ thống người dùng. Nguồn: Fortinet

Một biến thể ransomware gây thêm thiệt hại

Virus không chỉ dừng lại ở đào tiền mã hóa. Một payload mới, gọi là Lcrypt0rx, cũng có thể khóa máy tính của bạn.

Nó sử dụng một phương pháp đơn giản nhưng phá hoại để ghi đè Master Boot Record—một phần quan trọng của máy tính điều khiển khởi động. Điều này có thể ngăn hệ thống khởi động đúng cách.

Ransomware cũng thêm các cài đặt hệ thống giả để ẩn mình và tạo sự tồn tại lâu dài.

Chiến dịch này lợi dụng máy chủ đám mây giá rẻ và các dịch vụ cấu hình sai. Khi một máy bị nhiễm, phần mềm độc hại quét tìm các hệ thống khác để lây nhiễm—đặc biệt là các container Docker và nền tảng đám mây như Alibaba Cloud.

Nó cũng lây lan qua ổ USB và lặp qua các quy trình diệt virus, tiêu diệt từng cái một.

Các chuyên gia an ninh cảnh báo rằng việc loại bỏ H2Miner đòi hỏi một quá trình dọn dẹp sâu. Bạn phải xóa tất cả các cron job, tác vụ đã lên lịch và các mục đăng ký liên quan.

Nếu chỉ một script ẩn còn sót lại, botnet có thể tự cài đặt lại và tiếp tục đào Monero trong bí mật.

Những điều nhà giao dịch và người dùng crypto nên biết

Cuộc tấn công này không nhắm trực tiếp vào ví tiền mã hóa. Thay vào đó, nó chiếm đoạt sức mạnh tính toán để tạo ra Monero mới cho kẻ tấn công.

Rủi ro đặc biệt cao đối với các node tự quản lý, thợ đào đám mây và dịch vụ VPS không được quản lý.

Nếu hệ thống của bạn nóng lên hoặc chậm lại bất ngờ, bạn có thể muốn kiểm tra các quy trình bất thường như sysupdate.exe hoặc các kết nối ra ngoài lặp lại.

Tính năng bảo mật của Monero khiến nó hấp dẫn đối với kẻ tấn công. Nhưng đối với người dùng, rủi ro thực sự là mất quyền kiểm soát thiết bị của bạn—và vô tình tài trợ cho tội phạm tiền mã hóa.