Cách Triều Tiên đã thực hiện thành công vụ đánh cắp 2 tỷ USD tiền mã hóa vào năm 2025

Ngành crypto đã trải qua một bước leo thang nghiêm trọng về các vụ trộm tiền mã hóa toàn cầu trong năm 2025, với tổng thiệt hại vượt qua 3.4 tỷ USD từ tháng 01 đến đầu tháng 12, theo báo cáo mới từ Chainalysis.

Sự gia tăng này chủ yếu do các hacker liên quan đến Triều Tiên, những người chịu trách nhiệm cho phần lớn các khoản tiền bị đánh cắp trong năm.

Bên trong vụ trộm crypto kỷ lục 2 tỷ USD của Triều Tiên

Trong báo cáo mới nhất, công ty phân tích blockchain Chainalysis cho biết tần suất tấn công từ Cộng hòa Dân chủ Nhân dân Triều Tiên (DPRK) có giảm mạnh, nhưng số lượng tiền mã hóa bị đánh cắp lại đạt mức kỷ lục trong lịch sử.

Các hacker Triều Tiên đã lấy đi ít nhất 2.02 tỷ USD tài sản kỹ thuật số trong năm 2025. Đây là mức tăng 51% so với cùng kỳ năm trước. So với năm 2020, số tiền này đã tăng khoảng 570%.

“Số tiền kỷ lục năm nay đến từ ít vụ tấn công hơn nhiều so với các năm trước. Sự thay đổi này – ít sự cố nhưng giá trị thu được lại lớn hơn – là do vụ hack lớn tại Bybit vào tháng 03/2025,” Chainalysis cho biết.

Báo cáo cũng tiết lộ rằng các nhóm liên quan đến DPRK chịu trách nhiệm cho mức kỷ lục 76% tổng số vụ tấn công vào các dịch vụ trong năm nay.

Tính chung, số liệu năm 2025 đẩy ước tính thấp nhất về tổng số tiền mã hóa bị Triều Tiên đánh cắp lên 6.75 tỷ USD.

“Xu hướng này là sự tiếp diễn của một quá trình lâu dài. Các hacker của Triều Tiên luôn thể hiện mức độ tinh vi cao, và hoạt động trong năm 2025 cho thấy họ không ngừng thay đổi chiến thuật cũng như mục tiêu tấn công của mình,” Andrew Fierman, Trưởng bộ phận Tình báo An ninh Quốc gia tại Chainalysis chia sẻ với BeInCrypto.

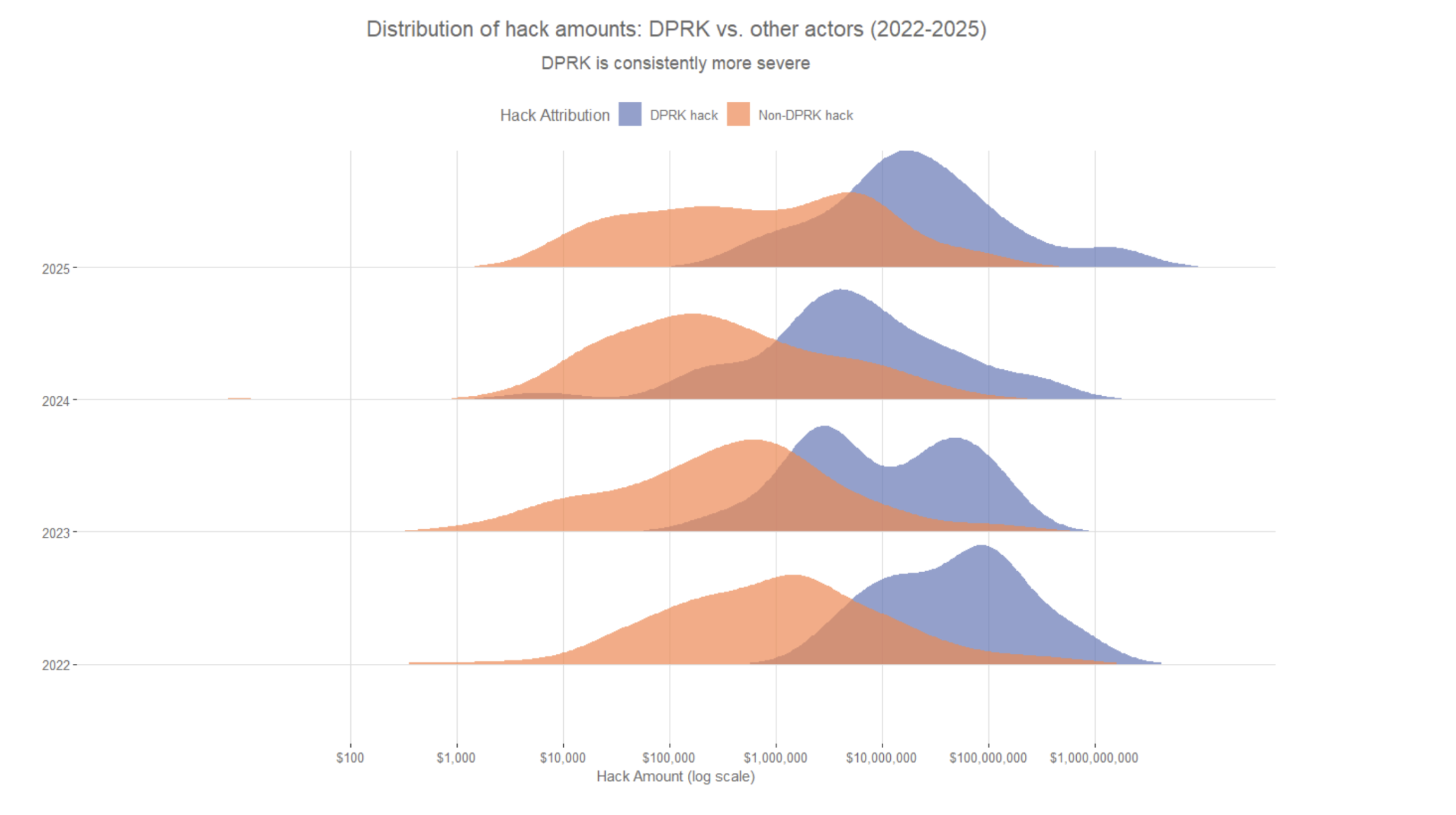

Dựa vào dữ liệu lịch sử, Chainalysis xác định rằng DPRK vẫn thực hiện các vụ tấn công với giá trị cao vượt trội so với các nhóm hacker khác.

“Mẫu hình này cho thấy khi hacker Triều Tiên ra tay, họ luôn nhắm vào các dịch vụ lớn để gây tác động tối đa,” trích từ báo cáo.

Triều Tiên so với các hacker khác. Nguồn: Chainalysis

Triều Tiên so với các hacker khác. Nguồn: Chainalysis

Theo Chainalysis, các hacker liên quan đến Triều Tiên ngày càng tạo ra tác động lớn bằng cách cài cắm thành viên vào các vị trí kỹ thuật trong những công ty về crypto. Cách làm này giúp họ tiếp cận thông tin nội bộ và dễ dàng thực hiện những vụ tấn công có sức phá hủy lớn hơn.

Vào tháng 07, nhà điều tra blockchain ZachXBT đã công bố một bài viết cho rằng các thành viên liên quan đến Triều Tiên đã xâm nhập từ 345 đến 920 vị trí công việc trong ngành crypto.

“Một phần lý do dẫn đến con số kỷ lục này có thể là do Triều Tiên tăng cường sử dụng chiêu trò tuyển dụng IT tại các sàn giao dịch, đơn vị lưu ký, và các công ty web3, điều này giúp rút ngắn thời gian xâm nhập và di chuyển dữ liệu trước khi thực hiện các vụ trộm lớn,” báo cáo nhận định.

Các nhóm hacker này còn áp dụng chiêu trò giả mạo nhà tuyển dụng, tiếp cận nhân viên đang làm việc trong ngành để lừa đảo.

Không chỉ vậy, BeInCrypto gần đây đưa tin các hacker còn giả mạo những người quen biết trong ngành, tổ chức các buổi họp Zoom và Microsoft Teams giả để đánh cắp tổng cộng hơn 300 triệu USD.

“DPRK luôn tìm những hướng tấn công mới, lợi dụng mọi điểm yếu để chiếm đoạt tiền. Do đất nước bị hạn chế tham gia nền kinh tế toàn cầu, Triều Tiên trở thành một mối đe dọa thực sự với động lực, quy mô và sự tinh vi cao. Một lý do lớn khiến các vụ tấn công năm nay tăng vọt là do việc chiếm đoạt khóa bảo mật tại các nền tảng tập trung,” Fierman cho biết thêm.

Chainalysis vạch ra kịch bản rửa tiền trong 45 ngày do tin tặc Triều Tiên sử dụng

Chainalysis phát hiện rằng hành vi rửa tiền của Triều Tiên rất khác biệt so với các nhóm tội phạm khác. Báo cáo cho thấy các nhóm này thường chia nhỏ số tiền chuyển trên blockchain, hơn 60% giao dịch có giá trị dưới 500,000 USD.

Trái lại, các nhóm tội phạm khác thường gửi số tiền bị đánh cắp với giá trị lớn hơn, khoảng 60% lượng tiền này nằm trong ngưỡng từ 1 triệu đến hơn 10 triệu USD. Chainalysis nhận định chiến lược này thể hiện sự tính toán và tinh vi trong cách Triều Tiên rửa tiền, dù tổng số tiền bị đánh cắp lại lớn hơn nhiều.

Công ty cũng chỉ ra sự khác biệt rõ rệt trong cách sử dụng các dịch vụ trung gian. Các hacker Triều Tiên chủ yếu dựa vào những dịch vụ chuyển tiền, bảo chứng bằng tiếng Trung Quốc, cũng như các công cụ bridge và mixing giúp che giấu dấu vết giao dịch. Họ còn tận dụng các nền tảng chuyên biệt như Huione để hỗ trợ rửa tiền.

Trong khi đó, các nhóm hacker khác thường dùng sàn giao dịch phi tập trung, nền tảng tập trung, dịch vụ ngang hàng và các giao thức cho vay.

“Những xu hướng kể trên cho thấy Triều Tiên hoạt động dưới một môi trường, mục tiêu hoàn toàn khác với các nhóm tội phạm mạng thông thường. Việc họ dùng nhiều dịch vụ rửa tiền chuyên nghiệp nói tiếng Trung và các trader OTC cho thấy DPRK có mối liên hệ chặt chẽ với các tổ chức bất hợp pháp ở khu vực châu Á – Thái Bình Dương, tiếp nối truyền thống Triều Tiên sử dụng các mạng lưới ở Trung Quốc để thâm nhập hệ thống tài chính quốc tế,” Chainalysis bình luận.

Chainalysis cũng phát hiện một mô hình rửa tiền lặp đi lặp lại thường diễn ra trong khoảng 45 ngày. Trong vài ngày đầu ngay sau khi xảy ra vụ tấn công (ngày 0-5), các đối tượng có liên quan đến Triều Tiên ưu tiên tách biệt số tiền đánh cắp khỏi nguồn gốc ban đầu. Báo cáo ghi nhận sự gia tăng mạnh việc sử dụng các giao thức DeFi (tài chính phi tập trung) và các dịch vụ trộn tiền trong giai đoạn đầu này.

Trong tuần thứ hai (ngày 6-10), hoạt động chuyển sang các dịch vụ cho phép tích hợp rộng hơn. Dòng tiền bắt đầu chảy đến các sàn giao dịch tập trung và những nền tảng có yêu cầu KYC (xác minh danh tính) hạn chế.

Hoạt động rửa tiền vẫn diễn ra thông qua các dịch vụ trộn tiền phụ, với mức độ giảm dần. Bên cạnh đó, các cây cầu cross-chain cũng được sử dụng để che dấu quá trình di chuyển tài sản.

“Giai đoạn này là thời điểm chuyển tiếp quan trọng khi dòng tiền bắt đầu di chuyển về phía các dịch vụ chuyển đổi hoặc rút tiền,” đơn vị này nhận xét.

Ở giai đoạn cuối (ngày 20-45), việc tương tác với các dịch vụ hỗ trợ chuyển đổi hoặc rút tiền diễn ra nhiều hơn. Các sàn giao dịch không KYC, dịch vụ đảm bảo, nền tảng swap nhanh và những dịch vụ tiếng Trung nổi bật trong giai đoạn này. Ngoài ra, tiền tội phạm còn quay lại sàn tập trung để hòa trộn với giao dịch hợp pháp.

Chainalysis nhấn mạnh rằng khung thời gian rửa tiền 45 ngày lặp lại này mang đến những dữ liệu quan trọng cho cơ quan chức năng. Điều này cũng cho thấy những giới hạn mà hacker gặp phải và sự phụ thuộc vào các bên trung gian nhất định.

“Triều Tiên thực hiện chiến lược rửa tiền cực kỳ nhanh chóng và hiệu quả. Vì thế, ngành crypto cần phản ứng đồng bộ và kịp thời. Lực lượng chức năng cùng doanh nghiệp, từ các sàn giao dịch đến công ty phân tích blockchain, phải phối hợp để ngăn chặn dòng tiền ngay khi có cơ hội, bất kể đó là lúc tài sản đi qua stablecoin hay khi đến một sàn giao dịch nơi tiền có thể bị đóng băng ngay lập tức,” ông Fierman bình luận.

Dù không phải tất cả tài sản bị trộm đều đi theo quy trình thời gian này, đây vẫn là hành vi phổ biến trên blockchain. Song, nhóm nghiên cứu cũng thừa nhận những điểm mù có thể xuất hiện, bởi một số hoạt động như chuyển khóa riêng tư hoặc giao dịch OTC ngoài chuỗi có thể không quan sát được qua dữ liệu blockchain, trừ khi có thông tin từ bên thứ ba.

Triển vọng năm 2026

Trưởng bộ phận Tình báo An ninh Quốc gia của Chainalysis chia sẻ với BeInCrypto rằng Triều Tiên chắc chắn sẽ luôn tìm cách lợi dụng các lỗ hổng có sẵn. Các vụ như Bybit, BTCTurk và Upbit trong năm nay cho thấy những khó khăn ngày càng lớn mà sàn tập trung đang đối mặt, và các thủ đoạn có thể thay đổi bất cứ lúc nào.

Các vụ tấn công vào Balancer và Yearn gần đây cũng cho thấy những giao thức lâu đời đều lọt vào tầm ngắm của hacker. Ông nói,

“Dù chúng ta chưa biết điều gì sẽ xảy ra vào năm 2026, chúng tôi chắc chắn Triều Tiên sẽ muốn tối đa hóa lợi ích từ mục tiêu của mình – nghĩa là các dịch vụ có quỹ dự trữ lớn phải luôn ưu tiên bảo mật ở mức cao để tránh trở thành nạn nhân tiếp theo.”

Báo cáo cũng nhấn mạnh rằng khi Triều Tiên ngày càng phụ thuộc vào việc đánh cắp tiền mã hóa để tài trợ các ưu tiên quốc gia và né tránh lệnh trừng phạt, toàn ngành cần hiểu rằng nhóm hacker này hoạt động dựa trên những động lực và ràng buộc khác hẳn so với các tội phạm mạng thông thường.

“Thành tích nổi bật của quốc gia này trong năm 2025 – dù số vụ tấn công được ghi nhận giảm 74% – cho thấy chúng ta có thể chỉ đang nhìn thấy phần lộ rõ nhất trong toàn bộ hoạt động của họ,” Chainalysis bổ sung.

Đơn vị này nhận định thách thức lớn trong năm 2026 sẽ là phát hiện và ngăn chặn các chiến dịch quy mô lớn này trước khi nhóm liên quan đến Triều Tiên có thể thực hiện vụ tấn công tương tự quy mô vụ Bybit hack.